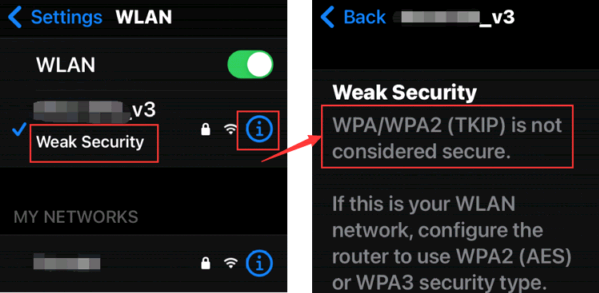

Pourquoi mon iOS14 alerte une sécurité faible lorsque je me connecte au Wi-Fi TP-Link

Problème Description/phénomène :

Depuis les mises à jour IOS 14 ( https://support.apple.com/en-us/HT211808 ), Apple a apporté de grands changements à la mise à jour de sécurité sur les appareils IOS. Les nouvelles fonctionnalités de confidentialité améliorent la transparence de l'utilisateur et le contrôle de la manière dont les applications accèdent à votre emplacement, à vos photos, à votre microphone et à votre appareil photo.

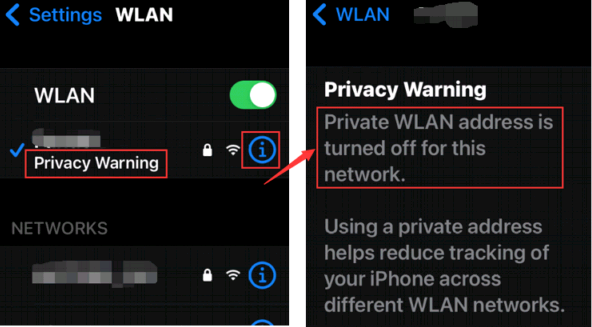

Après cela, vous pouvez parfois recevoir un "avertissement de confidentialité" ou une "sécurité faible" sur votre réseau Wi-Fi.

Les modes de sécurité suivants ont été considérés comme non sécurisés par Apple. Ainsi, lorsque les appareils IOS détectent que l'un d'entre eux a été utilisé par votre routeur, la sécurité faible apparaîtra.

( https://support.apple.com/en-us/HT202068 )

-

Modes mixtes WPA/WPA2

-

WPA Personnel

-

WEP, y compris WEP ouvert, WEP partagé, WEP Transitional Security Network ou WEP dynamique (WEP avec 802.1X)

-

TKIP, y compris tout paramètre de sécurité avec TKIP dans le nom

Résolution :

Modifiez la sécurité de votre routeur pour qu'elle soit l'une des suivantes :

WPA3 Personal ; WPA2/WPA3 Transitional ou WPA2 Personal (AES)

Actuellement, tous les routeurs TP-Link prennent en charge la modification de la sécurité sans fil, et veuillez mettre à jour le dernier firmware pour améliorer votre sécurité.

Remarque : Pour l'Archer C60 V2, veuillez contacter le support .

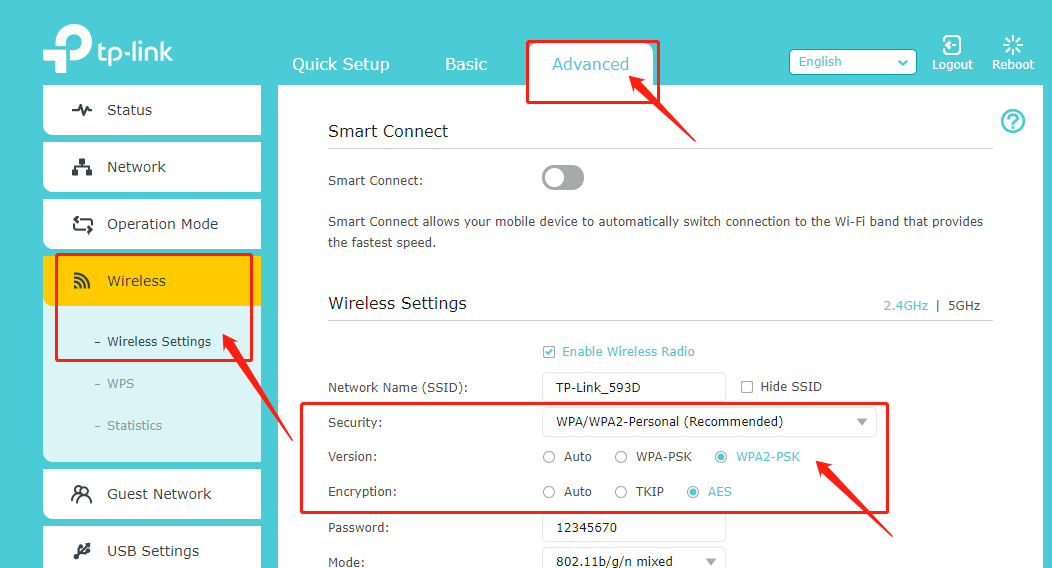

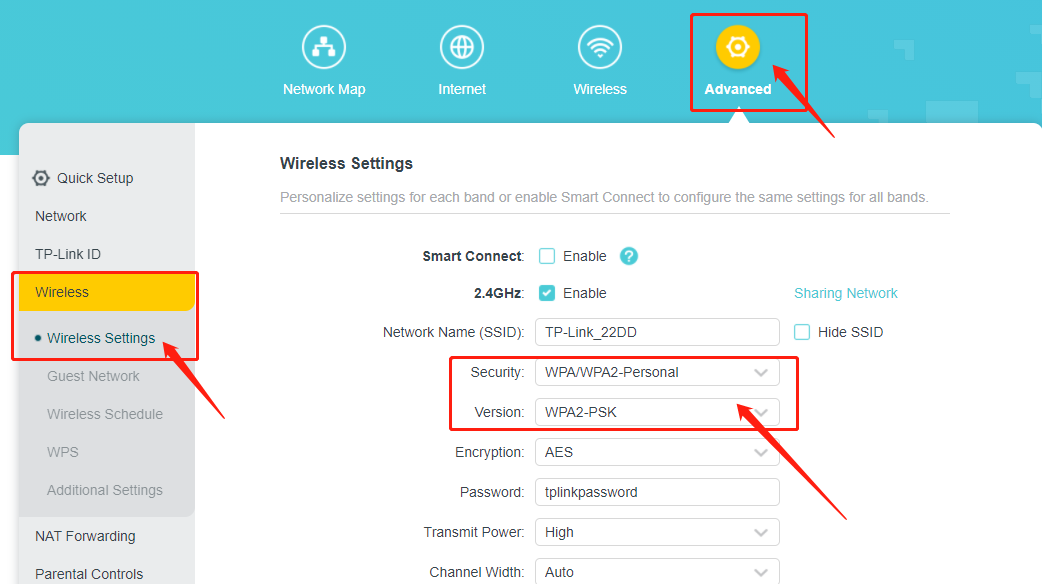

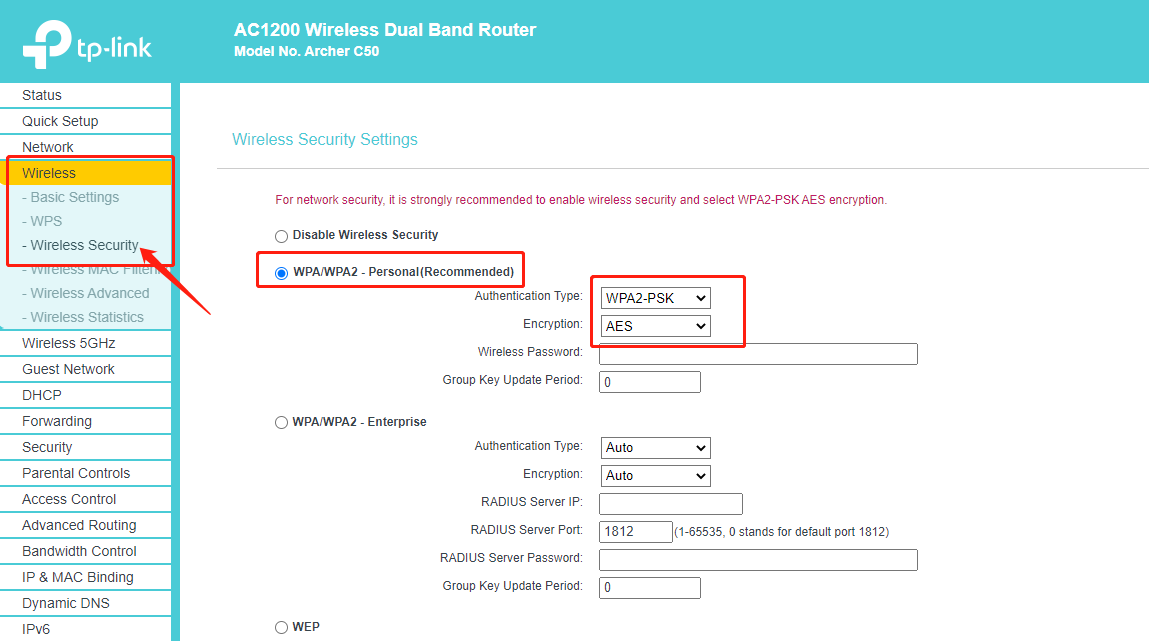

1. Pour le routeur TP-Link

Veuillez vous connecter à l'interface Web de votre routeur, en vous référant à Comment se connecter à l'utilitaire Web (page de gestion) du routeur sans fil TP-Link ?

Sur l'interface Web, allez dans Avancé -> Sans fil -> Paramètres sans fil -> changez le type de sécurité en WPA2-PSK -> cliquez sur le bouton Enregistrer pour terminer le réglage.

Série Archer (prenez Archer C9 comme exemple):

Série WiFi6 (prenez AX 1500 comme exemple) :

TL-WR841N et Archer C50, C55 :

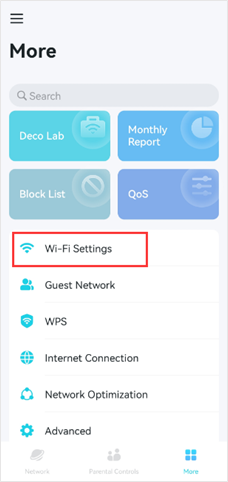

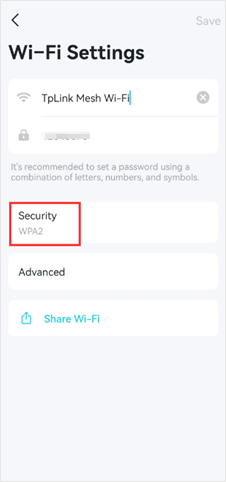

2. Pour la série Déco

Les modèles Deco vous permettent de modifier le type de sécurité sans fil sur l'application Deco, et veuillez mettre à jour l'application Deco et le micrologiciel du Deco vers le dernier si vous ne voyez pas cette fonctionnalité.

REMARQUE : Pour le Deco M9 Plus avec la version 1.2.12 ou antérieure du micrologiciel, veuillez vous référer à la méthode 3 dans le lien pour mettre à jour le micrologiciel via l'outil de mise à niveau.

Prenez Déco M4 comme exemple.

Vous pouvez accéder à l'application Deco > Plus > Paramètres Wi-Fi > Sécurité pour modifier le type de sécurité sans fil.

3. Pour les prolongateurs de portée

(1) il est recommandé de changer la méthode de cryptage du routeur frontal ou du point d'accès principal en WPA2 + AES ;

(2) puis mettez à niveau le firmware du Range Extender vers le plus récent sur la page d'assistance officielle ;

(3) puis réinitialisez et reconfigurez le prolongateur de portée après la mise à niveau vers le micrologiciel le plus récent. Définissez le SSID du Range Extender sur un nouveau pour vérification, il est plus recommandé de le configurer via la page Web. Ensuite, redémarrez le routeur et le Range Extender ensemble après cela.

4. Pour les produits MiFi

1) M7200 V2&V3, M7450 V2, M7650 V1.1 :

Le dernier micrologiciel officiel a déjà défini AES comme cryptage par défaut, veuillez mettre à niveau le micrologiciel vers la dernière version, pas besoin de modifier la sécurité manuellement.

2) M7650 V1, M7450 V1, M7350 V5, M7200 V1, M7000 V1, M7300 V3 :

Le paramètre de sécurité Wi-Fi par défaut est WPA-PSK/WPA2-PSK Auto, veuillez le changer en WPA-PASK/WPA2-PSK AES. Si vous ne voyez pas cette option, veuillez vous assurer que vous utilisez le dernier firmware

3) M7350 V3&V4, M7310 V1&V2, M7300 V2 :

Le paramètre de sécurité Wi-Fi par défaut est WPA-PSK/WPA2-PSK Auto, il n'y a pas d'option pour définir AES uniquement.

[Noter]:

Le cryptage Wi-Fi par défaut sur nos produits est défini sur Auto, qui prend également en charge AES, la méthode de cryptage sécurisée, et prend également en charge le cryptage TKIP pour être compatible avec les appareils qui ne prennent en charge que le cryptage TKIP.

Cela ne signifie pas qu'Apple doit utiliser la méthode de cryptage faible lorsqu'il parle de sécurité faible. Si le cryptage est réglé sur AUTO ou TKIP mix AES, les appareils iOS choisiront activement la méthode de cryptage sécurisée WPA2 + AES, mais vous donneront toujours un avertissement. Alors s'il vous plaît ne vous inquiétez pas pour sa sécurité.

Cause : Cela se produit parce que l'iOS utilise sa véritable adresse MAC pour communiquer.

Suggestion :

Pour améliorer la confidentialité, Apple a suggéré de garder les adresses privées activées en permanence afin que votre appareil utilise une adresse MAC différente avec chaque réseau Wi-Fi. ( https://support.apple.com/en-us/HT211227 )

Remarque : bien que cela empêchera quelqu'un de suivre votre activité réseau, certains utilisateurs ont signalé que leurs appareils IOS étaient "inconnus" des routeurs car l'adresse MAC aléatoire ne pouvait plus être reconnue par le fabricant. Le problème connexe a déjà été discuté, par exemple :

https://community.netgear.com/t5/Nighthawk-WiFi-Routers/Unknown-Attached-Device/mp/2005741

https://community.tp-link.com/ us/home/forum/sujet/515526

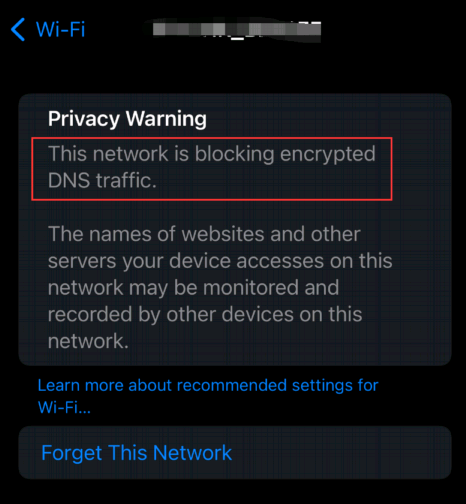

Cause : Cette fonctionnalité de confidentialité iOS est destinée à être utilisée lorsque le routeur et la gestion du DNS par le routeur ne sont pas fiables. Elle est donc conçue pour contourner tout ce que fait le routeur.

Solutions :

Deco a une façon spéciale de traiter ses requêtes DNS, et quand vous avez eu cette notification.

Veuillez définir manuellement le serveur DNS sur 8.8.8.8 et 1.1.1.1 dans Deco App > Plus > Connexion Internet > La page IPv4 fait référence à ce lien , puis accédez au paramètre Wi-Fi de vos appareils IOS, oubliez/supprimez le réseau de Deco, et reconnectez-vous à nouveau.

Est-ce que ce FAQ a été utile ?

Vos commentaires nous aideront à améliorer ce site.

_US_1.0_F_normal_20250208094019q.png)