Il nostro impegno per la sicurezza

In TP-Link, la sicurezza è un pilastro fondamentale della nostra strategia di prodotto e della nostra etica aziendale. Nel corso degli anni abbiamo sviluppato e perfezionato un framework di sicurezza completo, progettato per anticipare, identificare e affrontare i rischi in modo rapido ed efficace.

Il nostro impegno per la sicurezza dei prodotti e dei dati

La sicurezza è integrata nel ciclo di vita dello sviluppo dei prodotti TP-Link. Dalla pianificazione al rilascio - e oltre - i nostri team di prodotto integrano costantemente misure di sicurezza nelle funzionalità dei prodotti e nell'esperienza utente. Il nostro investimento in sicurezza include un team interno di penetration testing, composto da professionisti esperti in sicurezza IoT e sistemi integrati, che conduce una modellazione continua delle minacce e simulazioni di attacchi reali. Collaboriamo inoltre con laboratori di sicurezza di terze parti accreditati per analizzare i nostri prodotti e contribuire a identificare, stabilire le priorità e affrontare tempestivamente potenziali vulnerabilità prima che influiscano sui nostri clienti. Interveniamo tempestivamente e in modo appropriato quando i nostri team di sicurezza o ricercatori esterni identificano problemi, anche progettando e rilasciando patch di sicurezza.

Per garantire che il nostro codice rimanga sicuro durante l'intero ciclo di sviluppo e non possa essere compromesso da codice dannoso o vulnerabilità, TP-Link utilizza un processo continuo e automatizzato per la creazione, il test e la distribuzione del software. La nostra pipeline di integrazione continua/distribuzione continua (CI/CD) previene vulnerabilità e backdoor garantendo che solo codice convalidato e autorizzato avanzi in ogni fase.

Il nostro impegno per la sicurezza si concentra anche sulla protezione dei dati degli utenti. Archiviamo i dati degli utenti su un'infrastruttura cloud sicura, protetta da protocolli di sicurezza riconosciuti dal settore. Un team di sicurezza informatica con sede negli Stati Uniti supervisiona le principali funzioni di sicurezza dei dati in TP-Link, mentre un team di cloud operations con sede negli Stati Uniti monitora la sicurezza e l'integrità dei dati dei clienti statunitensi sul cloud.

Una posizione di sicurezza dimostrata dai dati

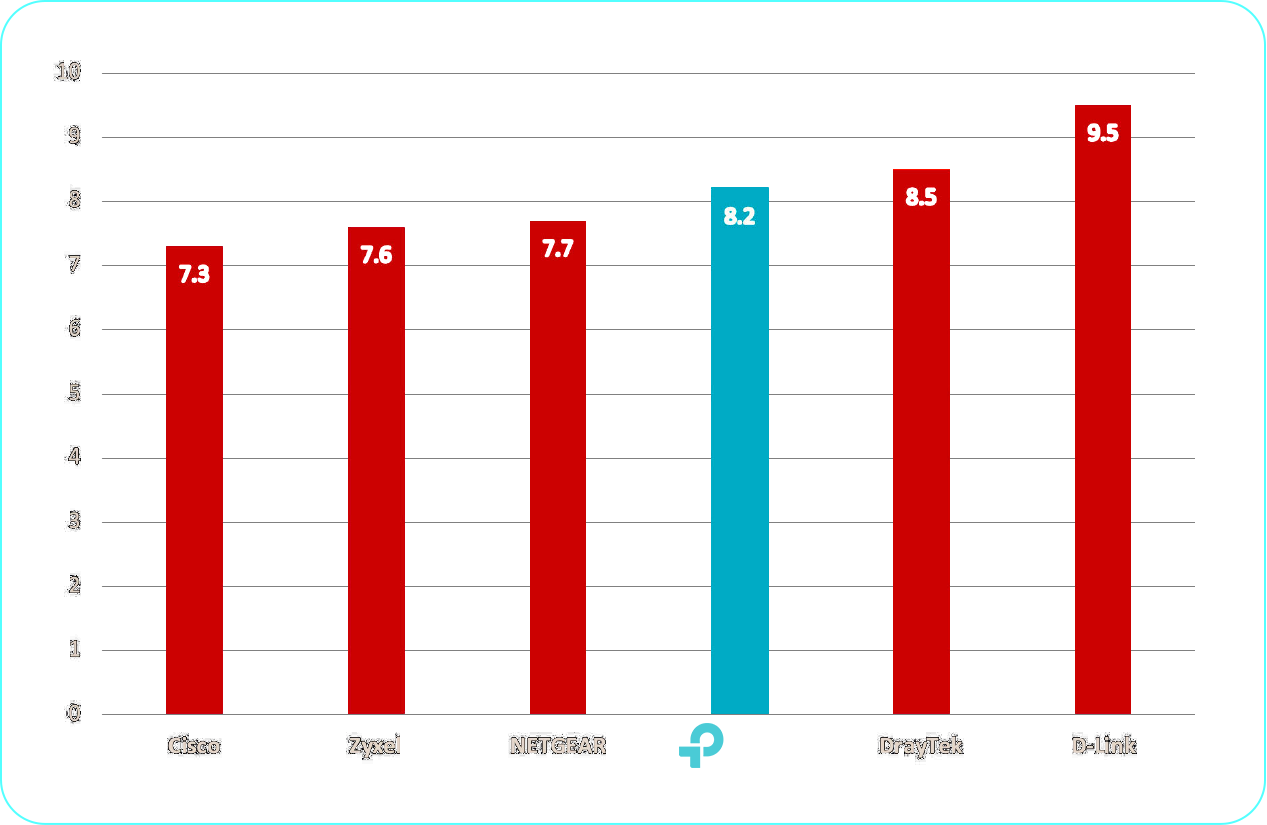

TP-Link si impegna a essere leader nel settore della sicurezza e possiamo dimostrare il nostro impegno attraverso una comprovata esperienza, fatta di azioni concrete e risultati misurabili. Un confronto dei dati disponibili al pubblico colloca il record di sicurezza di TP-Link alla pari o addirittura al di sopra di quello di altri importanti attori del settore in termini di risultati di sicurezza per il Common Vulnerability Scoring System (CVSS), le Common Vulnerability and Exposures (CVE) e le Known Exploited Vulnerability (KEV).

| Cisco: | 7.3 |

|---|---|

| Zyxel: | 7.6 |

| NETGEAR: | 7.7 |

| TP-Link: | 8.2 |

| DrayTek: | 8.5 |

| D-Link: | 9.5 |

Il punteggio medio ponderato CVSS di TP-Link, una metrica standard del settore per la gravità delle vulnerabilità, è in linea con quello di altri produttori leader, secondo i dati del 2024 tratti dalle pagine dei singoli fornitori su CVEdetails.com. 1 I punteggi medi ponderati per TP-Link e altri produttori leader sono elencati nella Figura 1 di seguito:

Figura 1: Punteggio medio ponderato CVSS (2024)

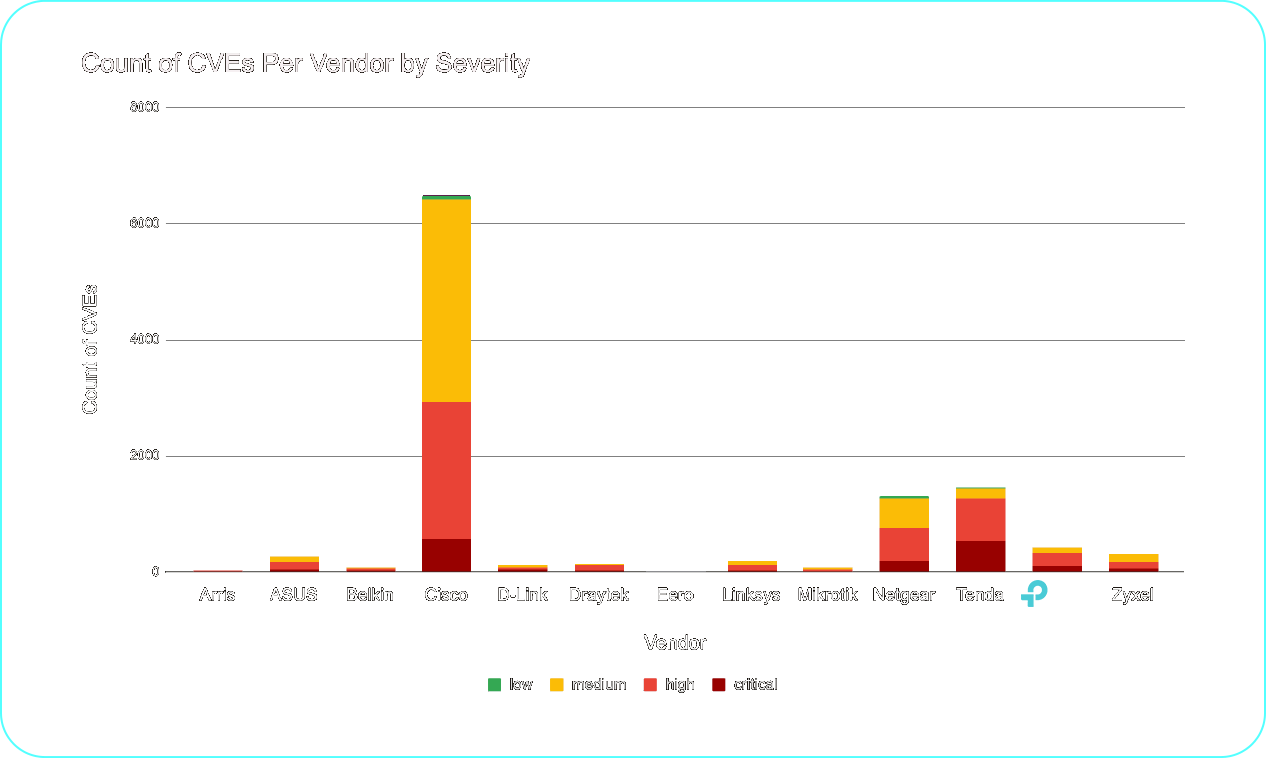

Posizione CVE

I CVE sono identificatori standardizzati per le vulnerabilità di sicurezza informatica segnalate pubblicamente. Il profilo di vulnerabilità di TPLink li colloca nella fascia medio-bassa tra i concorrenti del settore, sia in termini di numero di CVE che di gravità.

Come mostrato nella Figura 2, TP-Link si colloca accanto ad ASUS, Zyxel e altre aziende nella fascia media dei fornitori.

La distribuzione della gravità di TP-Link è equamente bilanciata tra le categorie Media, Alta e Critica, in linea con la maggior parte degli altri fornitori.

Figura 2: Conteggio CVE per vendor, in base alla gravità (dati aggiornati a l 31 Ottobre 2025)

TP-Link si impegna a correggere le vulnerabilità entro 90 giorni dalla loro convalida. TP-Link rilascia inoltre patch per i dispositivi a fine vita in casi gravi, una pratica non costantemente seguita dai competitor.

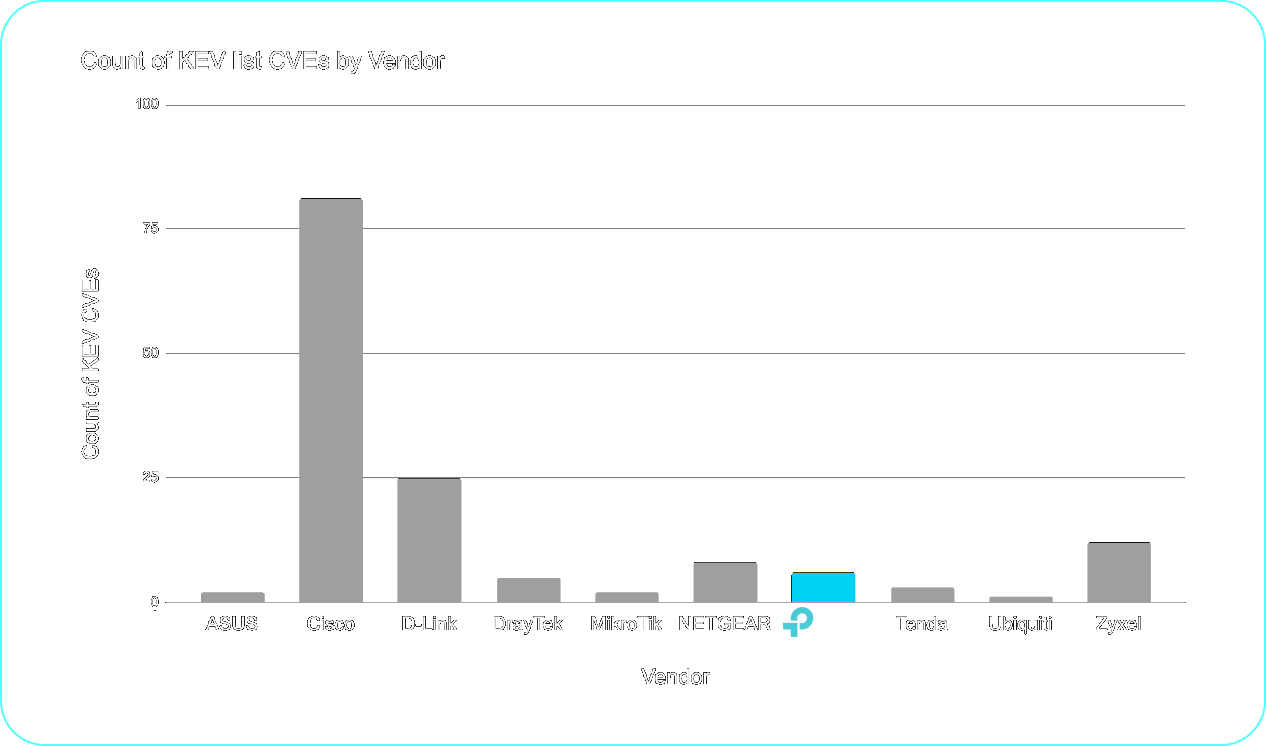

Posizione KEV

Anche il numero di vulnerabilità elencate da KEV per TP-Link è di fascia media, mentre alcuni competitor mostrano numeri notevolmente più alti. TP-Link ha corretto tutte le vulnerabilità, tranne una che TP-Link contesta e valuta come elencata in modo improprio.

Come mostrato nella Figura 3, il conteggio KEV di TP-Link è in linea con quello di diversi concorrenti, ma alcuni casi anomali del settore presentano valori notevolmente più elevati. Ad esempio, Zyxel ha un conteggio KEV circa doppio di quello di TP-Link, mentre D-Link ha circa il doppio rispetto a Zyxel.

Figura 3: inclusioni CISA KEV per vendor (dati aggiornati a l 31 Ottobre 2025)

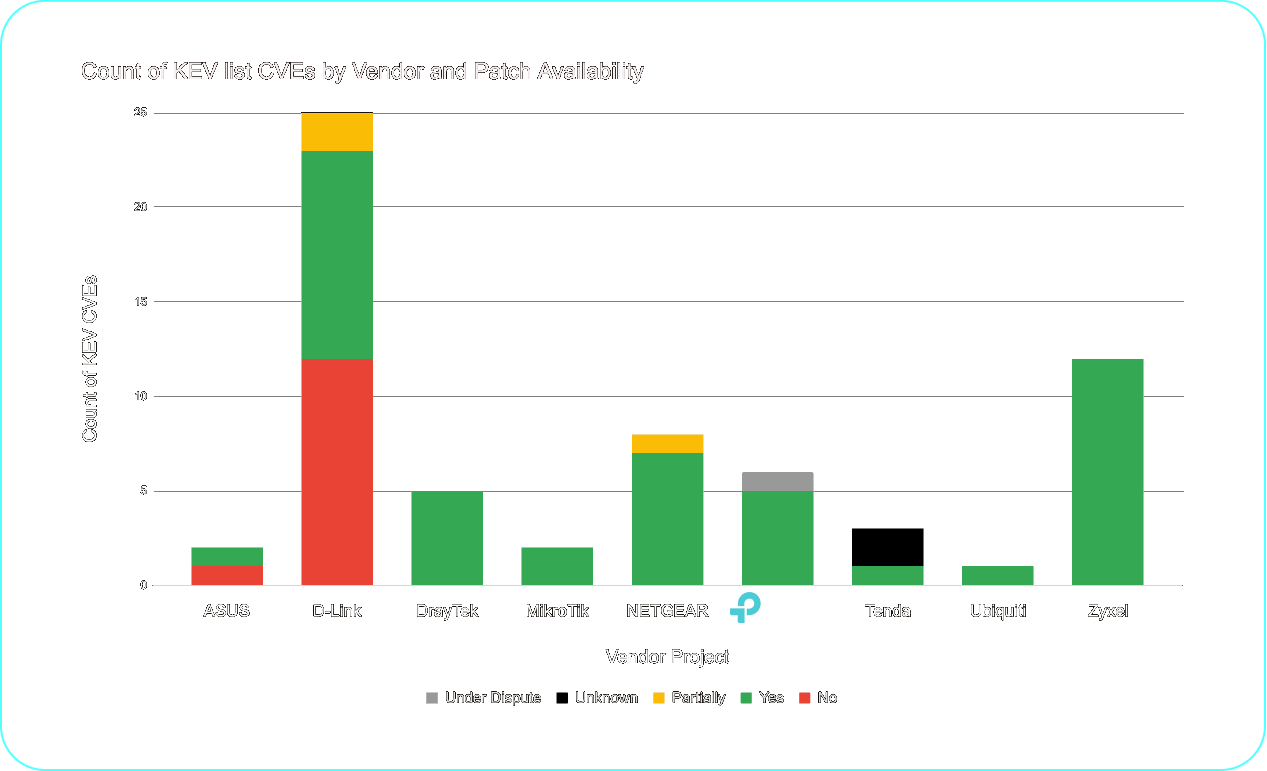

Come mostrato nella Figura 4, TP-Link ha fornito patch per tutte le vulnerabilità elencate nella lista KEV (ad eccezione di una di cui TP-Link contesta la validità). Questa pratica non è uniforme nel settore e, in particolare, alcuni fornitori non rilasciano patch per le KEV associate ai dispositivi a fine vita.

Figura 4: Conteggio di KEV CVE per vendor e disponibilità di patch (dati aggiornati a l 31 Ottobre 2025)

Le configurazioni predefinite di TP-Link non sono vulnerabili agli exploit elencati da KEV provenienti da Internet. Per tutte le vulnerabilità elencate da KEV associate ai prodotti TP-Link, gli utenti sarebbero vulnerabili solo se modificassero manualmente le impostazioni di sicurezza predefinite di TP-Link. Per impostazione predefinita, le funzionalità associate a queste vulnerabilità sono completamente disabilitate o limitate alla sola rete domestica locale, bloccando gli attacchi basati su Internet. Per lo sfruttamento remoto, gli utenti devono abilitare attivamente le funzionalità di gestione remota ed esporre l'interfaccia di gestione a Internet. TP-Link avvisa esplicitamente gli utenti quando tentano di apportare queste modifiche alla configurazione.

La stragrande maggioranza degli utenti non ha preso la decisione deliberata di esporre le proprie interfacce di gestione a Internet e pertanto non è esposta al rischio delle vulnerabilità elencate nel KEV.

Impegno per la sicurezza tramite progettazione e standard di settore

TP-Link sostiene fermamente le iniziative governative in materia di sicurezza informatica e lo sviluppo di standard di settore. Aderiamo all'iniziativa "Secure by Design" sponsorizzata dalla Cybersecurity and Infrastructure Security Agency (CISA) degli Stati Uniti e sosteniamo il Cyber Resilience Act (CRA) proposto dall'UE. Dal 2022, oltre 200 prodotti TP-Link hanno ricevuto certificazioni di sicurezza riconosciute da nazioni come Finlandia, Germania e Corea del Sud. TP-Link sostiene fermamente lo sviluppo di standard di sicurezza simili negli Stati Uniti e ritiene che tali standard aumenteranno il livello di sicurezza di base per tutti.

Il nostro impegno per la trasparenza

Per salvaguardare l'integrità e l'autenticità dei componenti software e firmware, TP-Link impiega meccanismi riconosciuti dal settore come la firma del codice, la firma binaria e la crittografia. Queste misure garantiscono che ogni versione del software possa essere verificata come autentica e convalidano che il software non sia stato alterato o manomesso. Queste misure di sicurezza sono fondamentali per impedire agli aggressori di inserire codice dannoso o backdoor nei prodotti sul campo.

Per consentire l'audit di terze parti, tempi di aggiornamento più rapidi e una visione più chiara degli input dei nostri prodotti, TP-Link crea una distinta base software (SBOM) per ogni prodotto. Le SBOM sono inventari completi dei componenti software di un prodotto e delle loro origini, creati per tutte le versioni di rilascio del prodotto in formati standard di settore, inclusi i dati di provenienza al momento della compilazione. Le SBOM creano un record verificabile che consente la convalida di terze parti di ogni componente di un prodotto TP-Link, consentendo di identificare e rispondere rapidamente alle vulnerabilità del codice. Questo processo è integrato direttamente nel flusso di lavoro di rilascio per garantire accuratezza e tracciabilità in ogni fase di sviluppo e produzione.

Inoltre, offriamo tempestivamente aggiornamenti firmware e software, che rimandiamo alle vulnerabilità identificate sul sito web cve.org, e pubblichiamo avvisi di sicurezza dettagliati quando opportuno. Pubblichiamo e manteniamo inoltre chiare policy di fine vita, assicurandoci che i clienti comprendano per quanto tempo i loro vecchi dispositivi continueranno a ricevere aggiornamenti critici e come possono contribuire a garantire la sicurezza dei dispositivi.

Poiché TP-Link mantiene piena visibilità e controllo sulla propria pipeline di progettazione, sviluppo e produzione, la generazione e la verifica delle SBOM sono integrate come prassi standard anziché come requisiti normativi. Questo impegno volontario consente la completa trasparenza sui componenti software e sulle loro origini, con il risultato di prodotti più sicuri e affidabili, con meno vulnerabilità e tempi di risposta più rapidi.

Partecipazione attiva alla community della sicurezza informatica

TP-Link partecipa attivamente a iniziative di sicurezza globale e alla comunità della sicurezza informatica. Siamo un'autorità di numerazione CVE registrata, il che significa che ci assumiamo la responsabilità diretta di identificare e pubblicare le vulnerabilità di sicurezza informatica che potrebbero potenzialmente influire sui nostri prodotti. Collaboriamo con partner terzi in attività che includono test di sicurezza dei nostri prodotti, programmi di bug bounty eseguiti su una piattaforma di spicco del settore e competizioni di hacking come PWN2OWN della Zero Day Initiative. TP-Link partecipa attivamente a iniziative di sicurezza globale e dispone di un programma proattivo di divulgazione delle vulnerabilità. Ricercatori indipendenti e la comunità della sicurezza possono segnalarci potenziali problemi all'indirizzo security@tp-link.com.

Miglioramento continuo e responsabilità

Sosteniamo le nostre parole con i fatti. La nostra pipeline (CI/CD) ci consente di individuare tempestivamente i problemi, mentre i risultati dei continui penetration test influenzano direttamente le nostre roadmap di prodotto. Misuriamo il successo in base alla velocità con cui rispondiamo alle vulnerabilità, all'efficacia con cui ne riduciamo il volume complessivo e al feedback di fiducia che riceviamo dai clienti. TP-Link monitora attivamente gli sviluppi della sicurezza informatica a livello globale ed è pronta ad affrontare qualsiasi vulnerabilità sfruttata da attori di minacce persistenti avanzate di cui venga a conoscenza.

In breve, TP-Link si impegna a essere leader nell'IoT e nella sicurezza di rete, pur riconoscendo che la sicurezza non è mai definitiva e in continua evoluzione. Collaborando con esperti del settore, adottando le linee guida e gli standard governativi e mantenendo un'attenzione costante al miglioramento, garantiamo ai nostri clienti la fiducia nei nostri dispositivi, oggi e in futuro.

1 Esempi dettagliati di CVE per TP-Link Systems: https://www.cvedetails.com/cvss-score-charts.php?fromform=1&vendor_id=11936&product_id=&startdate=2024-01-01&enddate=2024-12-02.