Cómo configurar una conexión VPN con el router inalámbrico de banda dual 4G LTE de TP-Link (nuevo logotipo)

La tecnología VPN (Red Privada Virtual) se desarrolla y utiliza para establecer la red privada a través de la red pública, que puede proporcionar una comunicación segura a una computadora remota o una red remota, y garantizar un intercambio de datos seguro. IPSec es una de las principales implementaciones de VPN.

Quiero:

Establezca un túnel VPN IPSec para conectar dos LAN a través de Internet, de modo que los hosts de diferentes LAN remotas puedan comunicarse entre sí como si estuvieran en la misma LAN.

Por ejemplo, soy el administrador de red de una oficina regional, necesito permitir que el personal de mi oficina visite los servidores y recursos de la sede, y viceversa. Sé que el router de mi oficina y el dispositivo de la sede central son compatibles con la función VPN IPSec, así que decido establecer una conexión VPN con la oficina central.

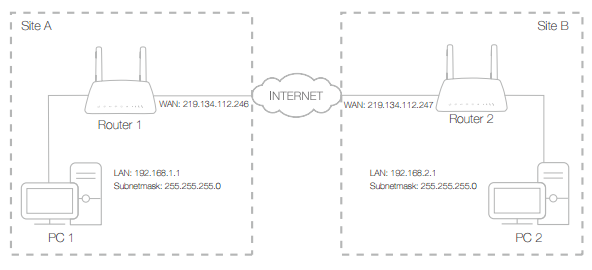

El siguiente diagrama es una topología VPN típica. Aquí, el sitio A se refiere a la red de oficinas regionales (red local). Y el sitio B se refiere a la red de la sede central (red remota) a la que quiero conectarme.

¿Cómo puedo hacer eso?

Aquí toma Archer MR200 como demostración.

1. Asegúrese de la topología que desea crear y registre la IP de LAN y la IP de WAN del sitio A (red local) y del sitio B (red remota).

2. Configuración en el sitio A (red local).

2) Vaya a Advanced > VPN > IPSec VPN para abrir la página de configuración. Haga clic en Agregar para configurar un túnel VPN.

3) En la columna Nombre de conexión IPSec, especifique un nombre.

4) En la columna Puerta de enlace IPSec remota (URL), introduzca la dirección IP WAN del sitio B.

5) Para configurar la LAN del sitio A:

En la columna Acceso al túnel desde direcciones IP locales, aquí tomamos la dirección de subred como ejemplo. A continuación, introduzca el rango de IP de LAN del sitio A en la columna Dirección IP para VPN e introduzca la máscara de subred del sitio A.

6) Para configurar la LAN del sitio B:

En la columna Acceso de túnel desde direcciones IP remotas, aquí tomamos la dirección de subred como ejemplo. A continuación, introduzca el rango de IP de LAN del sitio B en la columna Dirección IP para VPN e introduzca la máscara de subred del sitio B.

7) Seleccione el método de intercambio de claves para la póliza. Seleccionamos Auto (IKE) aquí.

8) Introduzca la clave previamente compartida para la autenticación IKE. A continuación, mantenga activada la opción Secreto perfecto hacia adelante.

Nota: Asegúrese de que el sitio A y el sitio B usen la misma clave.

9) Deje la Configuración avanzada como valor predeterminado. A continuación, haga clic en Aceptar para guardar.

3. Configuración en el sitio B (red remota). Consulte la configuración del paso 2 en el sitio A y asegúrese de que el sitio A y el sitio B usen las mismas claves previamente compartidas y la misma configuración de confidencialidad directa perfecta.

4. La columna Estado cambiará a Activo si la conexión VPN se ha configurado correctamente.

5. Comprueba la conexión VPN. Puede hacer ping a la IP de LAN del sitio B desde su computadora para verificar que la conexión VPN IPSec esté configurada correctamente.

Consejos: Para comprobar la conexión VPN, puedes hacer lo siguiente.

un. En el host del sitio A, presione [Logotipo de Windows] + [R] para abrir el cuadro de diálogo Ejecutar. Ingrese "cmd" y presione OK.

b. En la ventana de la CLI, escriba "ping 192.168.2.x" ("192.168.2.x" puede ser la dirección IP de cualquier host en el sitio B). A continuación, pulse [Enter].

c. Si Ping continúa con éxito (obtiene respuestas del host en el sitio B), la conexión IPSec funciona correctamente ahora.

Ahora se implementa IPSec VPN para establecer una conexión.

Nota:

1. El producto admite un máximo de diez conexiones simultáneas.

2. Si uno de los sitios ha estado fuera de línea durante un tiempo, por ejemplo, si el sitio A se ha desconectado, en el sitio B debe hacer clic en Desactivar y luego hacer clic en Habilitar después de que el sitio A vuelva a estar en línea para restablecer el túnel IPSec.

Conozca más detalles de cada función y configuración, vaya al Centro de descargas para descargar el manual de su producto.

¿Es útil este artículo?

Tus comentarios nos ayudan a mejorar esta web.