我們的安全承諾

在 TP-Link,安全性是我們產品策略與企業精神的核心之一。多年來,我們持續打造並完善一套全面的安全框架,旨在主動預判、識別並迅速有效地處理各類風險。

致力於產品安全和資料安全

TP-Link 於產品開發生命週期中全面導入安全性。從產品規劃、開發、上市到後續維護,我們的產品團隊皆持續將安全措施融入功能設計與使用者體驗之中。我們長期投入安全領域,並成立內部滲透測試團隊,由具備物聯網與嵌入式系統安全專業的資深工程師組成,專責持續進行威脅建模與真實攻擊模擬。此外,我們亦與具有公信力的第三方安全實驗室合作,協助檢測並協助找出、評估與優先處理潛在弱點,確保問題在影響使用者之前即可被修正。當內部安全團隊或外部研究人員發現安全問題時,我們會在第一時間採取適當行動,包括設計並發布安全性修補更新,以保障使用者安全。

為確保我們的程式碼在整個開發週期內保持安全,不受惡意程式碼或漏洞的影響,TP-Link 採用持續且自動化的流程來進行軟體建置、測試與部署。我們的持續整合 / 持續交付(CI/CD)管線透過層層驗證,確保只有通過驗證且授權的程式碼才能進入下一階段,從而有效防止漏洞和後門的出現。

TP-Link 同樣重視使用者資料的保護。我們將使用者資料儲存在採用業界公認安全協議的安全雲端架構上。位於美國的資訊安全團隊負責監督 TP-Link 的核心資料安全作業,而位於美國的雲端營運團隊則持續監控美國用戶在雲端上的資料安全性與完整性。

以數據為依據的安全防護證明

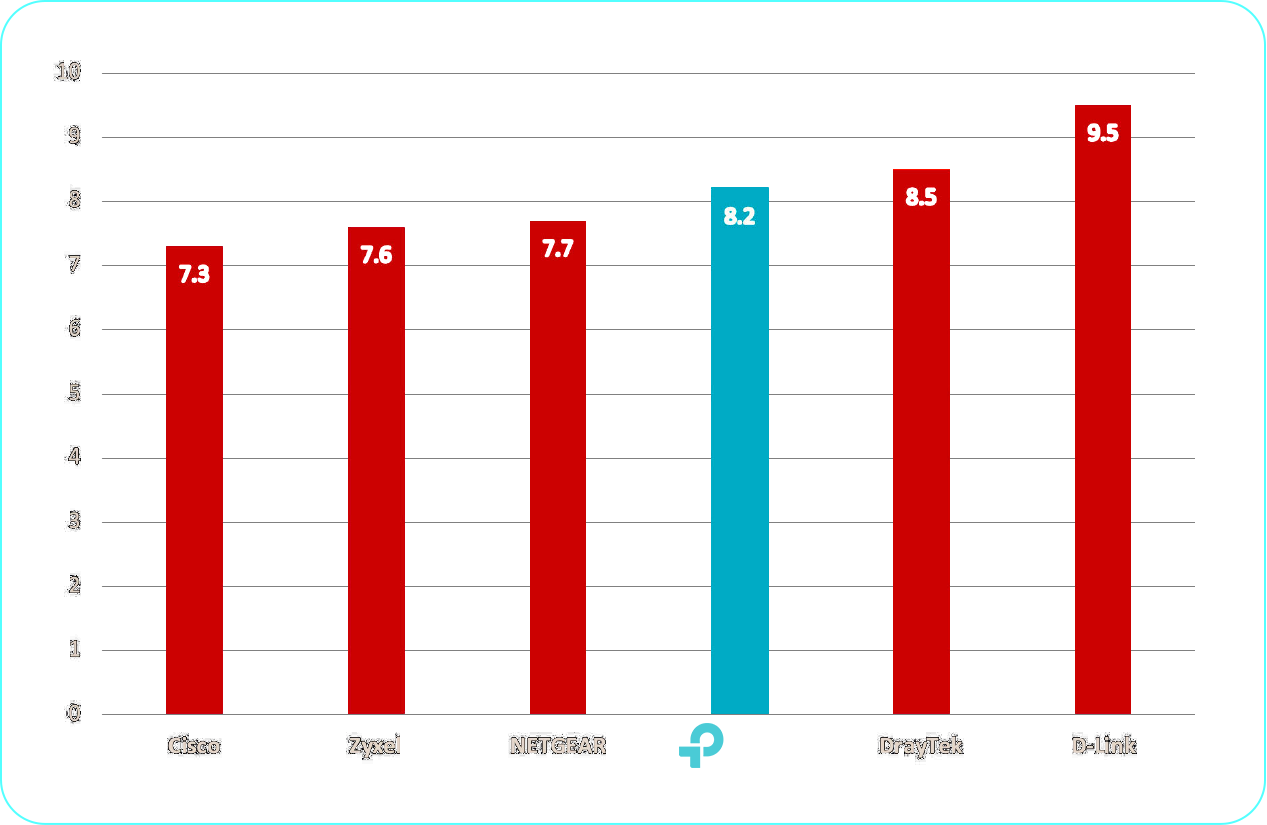

TP-Link 致力於成為業界安全領導者,我們可透過一系列具體行動與可量化成果來證明這項承諾。根據公開資料的比較顯示,TP-Link 在安全績效上與其他主要業界廠商相當,甚至領先,包括在通用漏洞評分系統(CVSS)、已知漏洞與曝露(CVEs)、以及已被利用的已知漏洞(KEVs)等指標上的表現

| Cisco: | 7.3 |

|---|---|

| Zyxel: | 7.6 |

| NETGEAR: | 7.7 |

| TP-Link: | 8.2 |

| DrayTek: | 8.5 |

| D-Link: | 9.5 |

根據 CVEdetails.com1 2024 年各廠商頁面的資料,TP-Link 的加權平均 CVSS 分數—這是一項衡量漏洞嚴重性的業界標準指標—與其他主要廠商相當。TP-Link 與其他領先廠商的加權平均分數列示於下方圖 1:

圖 1:平均加權 CVSS 評分(2024 )

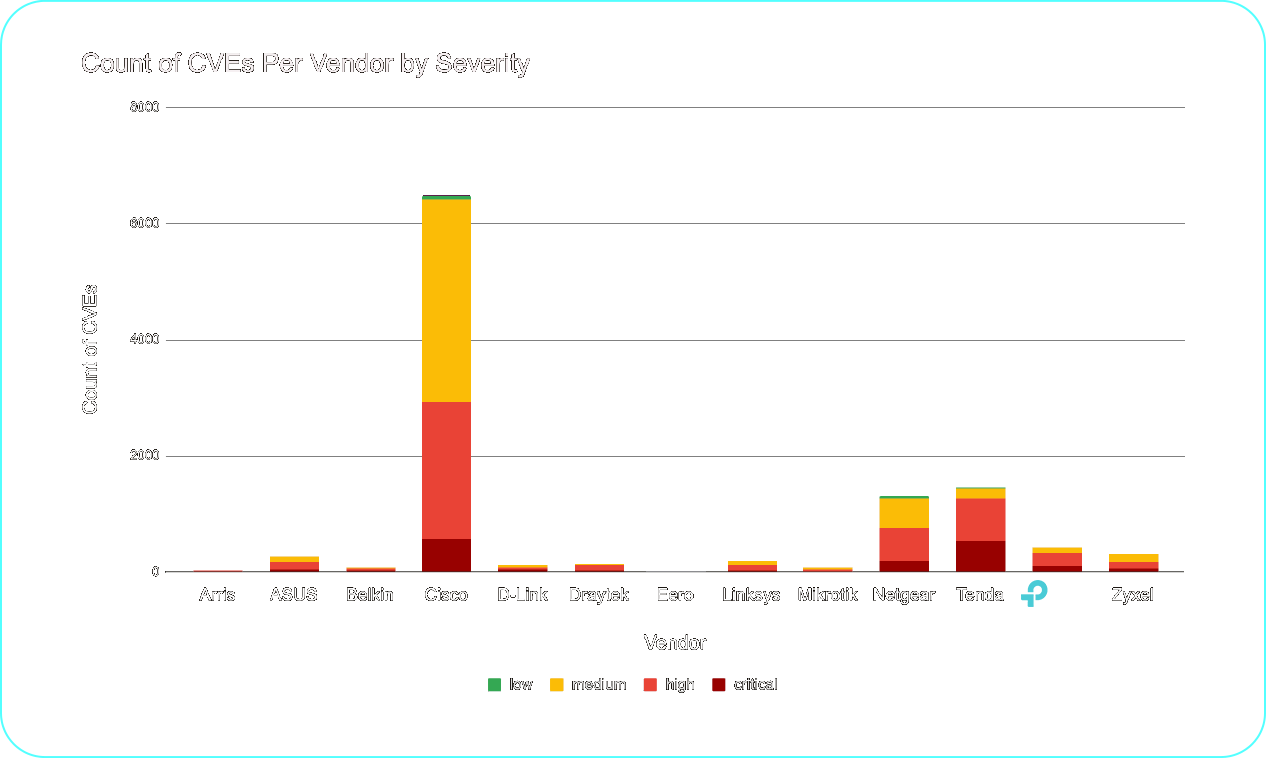

CVE 安全態勢

CVE 是針對公開報告的資安漏洞所制定的標準化識別碼。依據 CVE 的數量與嚴重性評估,TP-Link 的漏洞概況在業界同儕中屬於中低等級。

如圖 2 所示,TP-Link 與 ASUS、Zyxel 及其他公司一同位於廠商中間區間。

TP-Link' 漏洞嚴重性分佈在中等、高及嚴重等級間較為平均,與大多數其他廠商的情況一致。

圖 2:各廠商 CVE 數量按嚴重性分類(截至 2025 年 10 月 31 日)

TP-Link 致力於在驗證漏洞後 90 天內發布修補程式。在嚴重情況下,TP-Link 也會為停產設備發佈修補程式,而競爭對手並未始終堅持此做法。

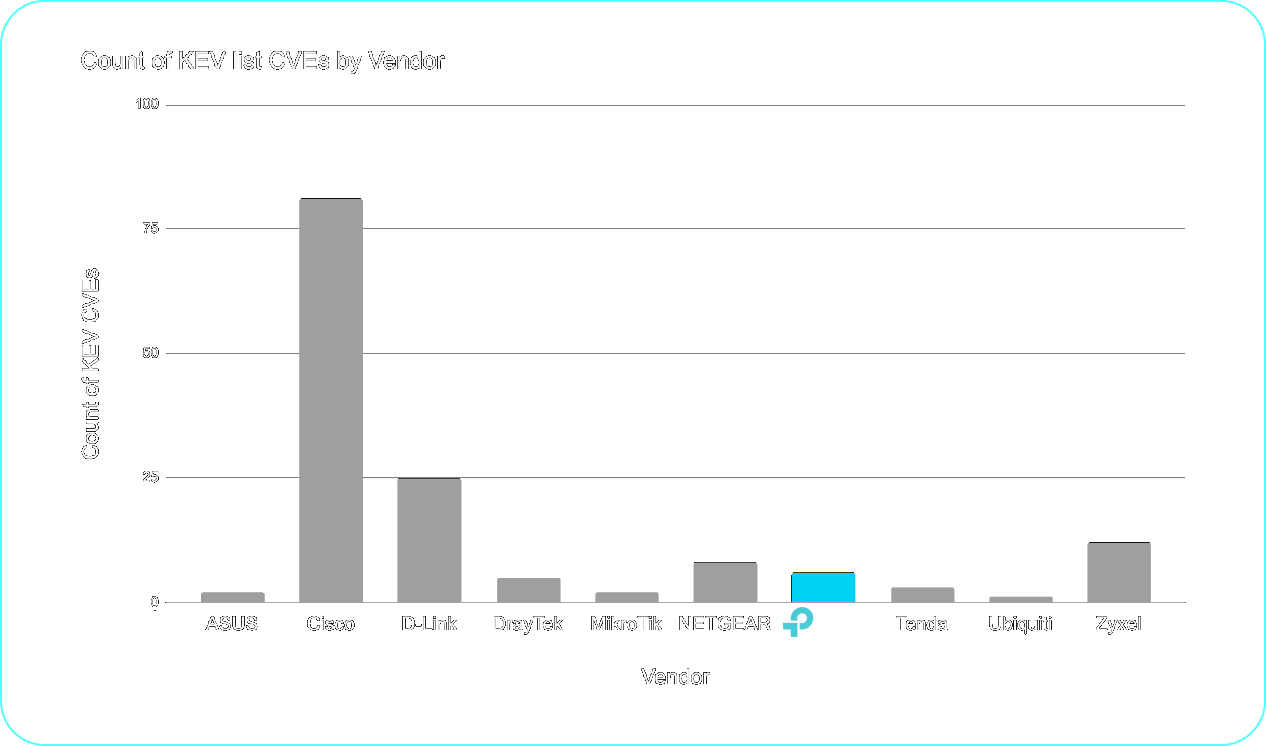

KEV 安全態勢

TP-Link 列入 KEV 的漏洞數量也位於中間區間,相較之下,有些競爭對手的漏洞數量顯著偏高。TP-Link 已針對所有這些漏洞完成修補,只有一個漏洞被 TP-Link 質疑並評估為不應列入清單。

如圖 3 所示,TP-Link 的 KEV 數量與幾家競爭對手基本持平,但一些業界的 KEV 數量明顯更高。例如,Zyxel 的 KEV 數量約為 TP-Link 的兩倍,而 D-Link 的 KEV 數量約為 TP-Link 的四倍。

圖 3:各廠商列入 CISA KEV 的漏洞數量(截至 2025 年 10 月 31 日)

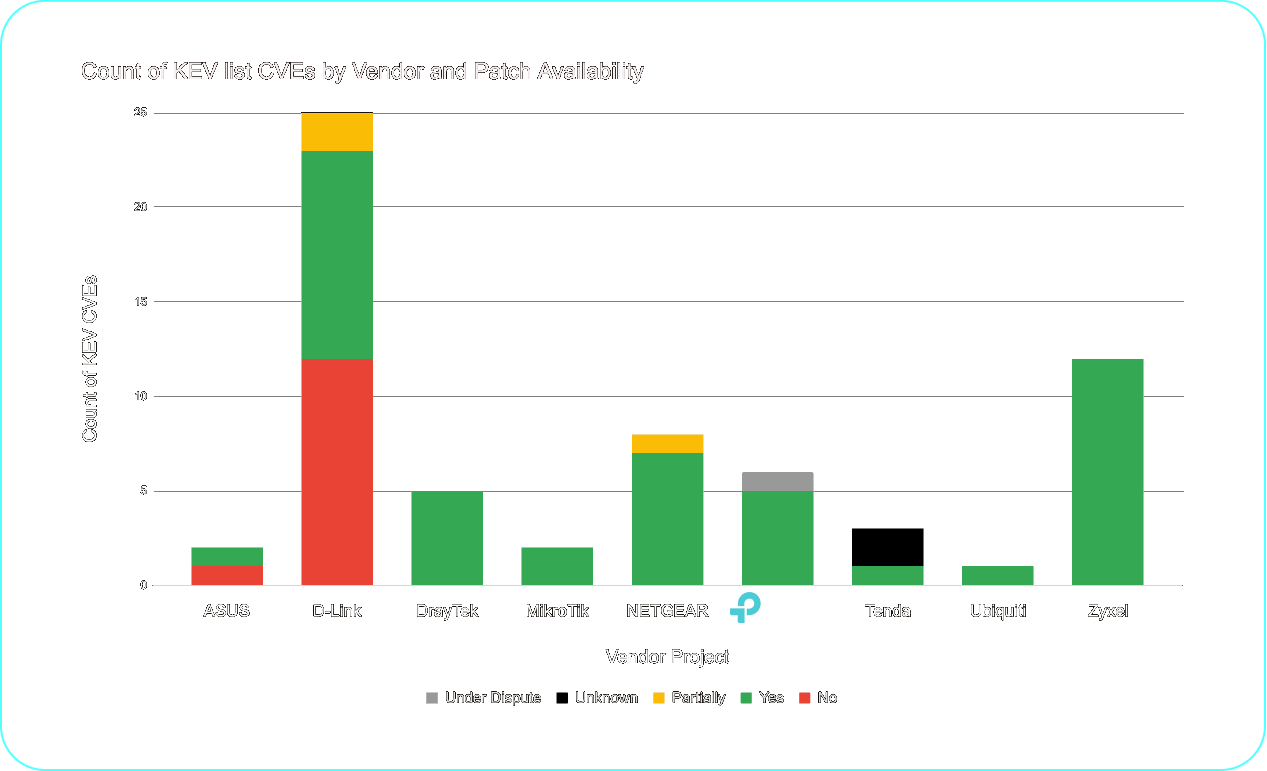

如圖 4 所示,TP-Link 已為所有 KEV 清單中列出的漏洞提供了修補程式(TP-Link 對其中一個漏洞的有效性提出異議)。這種做法並非業內統一,尤其是一些供應商不會為已停產設備相關的 KEV 發布修補程式。

圖 4:各廠商 KEV 漏洞數量及修補程式提供情況(截至 2025 年 10 月 31 日)

TP-Link 的預設設定並不容易受到 KEV 列出的網路攻擊漏洞影響。針對所有與 TP-Link 產品相關的 KEV 漏洞,使用者只有在手動更改 TP-Link 安全設定偏離預設值時,才可能遭受攻擊。預設情況下,這些漏洞相關功能要麼完全停用,要麼僅限於本地家庭網路使用,從而阻擋來自網際網路的攻擊。若要進行遠端利用,使用者必須主動啟用遠端管理功能並將管理介面對外網開放。當使用者嘗試進行此類設定更改時,TP-Link 會明確警告。

絕大多數使用者並未刻意將管理介面對外網開放,因此不會受到這些列入 KEV 的漏洞威脅。

致力於安全設計與遵循業界標準

TP-Link 積極支持政府主導的資安倡議以及業界標準的制定。我們參與由美國網路安全與基礎設施安全局(CISA)主辦的「安全設計(Secure by Design)」承諾,並支持歐盟提出的《網路韌性法案》(Cyber Resilience Act, CRA)。自 2022 年起,已有超過 200 款 TP-Link 產品獲得包括芬蘭、德國及南韓等國家認可的安全認證。TP-Link 也大力支持美國制定類似的產品安全標準,並認為這類標準能提升整體產業的安全基準。

致力於透明化

為保障軟體與韌體元件的完整性與真實性,TP-Link 採用業界公認的機制,包括程式碼簽章(code signing)、二進位簽章(binary signing)及加密。這些措施可確保每個版本的軟體皆可驗證為正本,並確認軟體未遭修改或竄改。此類防護對於防止攻擊者在產品中植入惡意程式碼或後門至關重要。

為促進第三方稽核、加快更新速度,並提供產品元件的更清晰可見性,TP-Link 為每款產品建立軟體物料清單(Software Bill of Materials, SBOM)。SBOM 是產品軟體元件及其來源的完整清單,涵蓋所有產品版本,並以業界標準格式呈現,包括建置時的來源資訊。SBOM 提供可稽核的紀錄,使第三方能驗證 TP-Link 產品中的每個元件,並能迅速識別與回應程式碼漏洞。此流程直接整合於產品發行工作流程中,以確保開發及製造各階段的準確性與可追溯性。

此外,我們會針對已識別的漏洞(在 cve.org 網站上可查詢)提供即時的韌體與軟體更新,並在適當時發布詳細的安全公告。我們也公開並維護明確的生命週期終止(End-of-Life, EOL)政策,確保客戶了解舊裝置能持續獲得關鍵更新的時間,以及客戶如何協助確保裝置的安全性。

由於 TP-Link 對設計、開發及生產流程保持完整的可見性與控制,SBOM 的生成與驗證已被納入標準作業流程,而非僅為法規要求。這項自願承諾能提供軟體元件及其來源的完整透明度,從而打造更安全、可靠的產品,減少漏洞數量,並加快資安事件的回應速度。

與資安社群的互動

TP-Link 積極參與全球資安倡議及資安社群。我們是註冊的 CVE 編號機構(CVE Numbering Authority, CNA),這表示我們直接負責識別並公開可能影響 TP-Link 產品的資安漏洞。我們與第三方合作夥伴共同參與多項活動,包括產品安全測試、在知名業界平台上運行的漏洞賞金計畫,以及如 Zero Day Initiative 的 PWN2OWN 等駭客競賽。TP-Link 在全球資安倡議中扮演積極角色,並設有主動漏洞揭露(vulnerability disclosure)計畫。獨立研究人員及資安社群可透過 security@tp-link.com向我們回報潛在問題。

持續改進與責任落實

我們以行動支持承諾。透過持續整合與持續交付(CI/CD)管線,我們能夠及早發現問題,而持續進行的滲透測試結果亦直接反映在產品規劃中。我們衡量成功的標準包括對漏洞的響應速度、整體漏洞數量的有效降低,以及客戶回饋的信任度。TP-Link 積極監控全球資安發展,並隨時準備應對任何已知被高階持續性威脅(APT)利用的漏洞

簡而言之,TP-Link 致力於成為物聯網與網路安全領域的領導者,同時也深知安全從未是終點,而是持續演進的過程。透過與業界專家合作、遵循政府指導與標準,以及持續專注於改進,我們確保客戶能夠信任 TP-Link 的裝置,無論是現在還是未來。