How to detect Rogue Access Points on Omada Controller

Contenu

Liste des points d'accès non autorisés

Introduction

Un point d'accès non autorisé (PA) est un point d'accès installé sur votre réseau sans autorisation. La fonction de détection des PA non autorisés permet à vos points d'accès d'analyser et d'afficher ces appareils non autorisés, vous aidant ainsi à maintenir la sécurité de votre réseau en identifiant les vulnérabilités potentielles.

Exigences

Cet article s'applique à la version 5.15 et supérieure du micrologiciel du contrôleur Omada.

- Version du micrologiciel du contrôleur logiciel/logiciel Omada 5.15 et supérieure

- Omada Standard Central version 5.15 et supérieure

Remarque : cette fonctionnalité n'est pas disponible sur le contrôleur Omada Essentials

Liste des points d'accès non autorisés

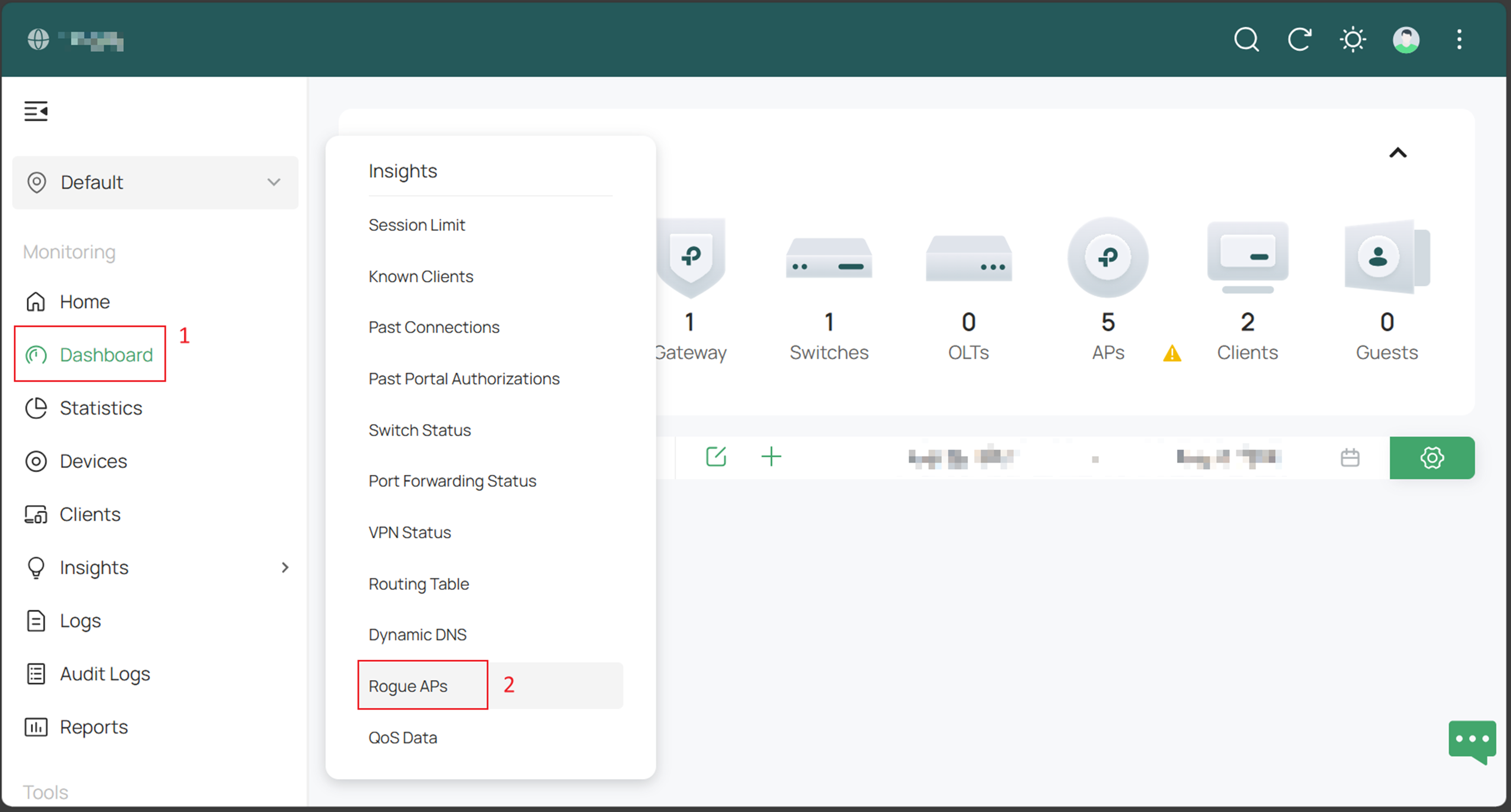

Étape 1 : Connectez-vous au contrôleur Omada et accédez à la page du site. Dans le menu de gauche, cliquez sur « Informations » et sélectionnez « Points d'accès non autorisés » dans le menu contextuel.

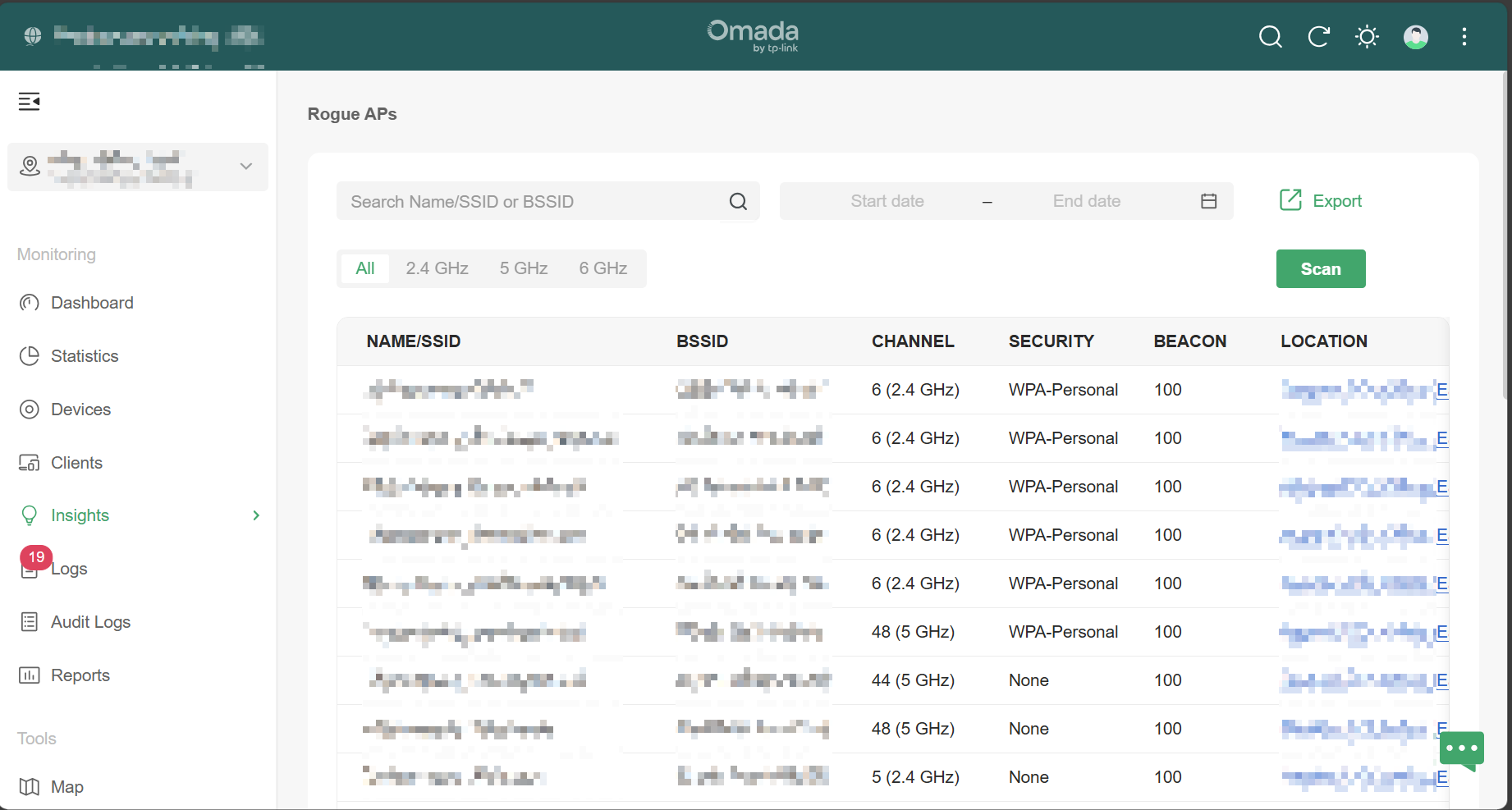

Étape 2 : recherchez la liste complète des points d'accès non autorisés

Conclusion

Cet article montre comment utiliser la fonction Rogue AP du contrôleur Omada, qui identifie et répertorie les points d'accès non autorisés détectés.

Pour en savoir plus sur chaque fonction et configuration, veuillez vous rendre dans le Centre de téléchargement pour télécharger le manuel de votre produit.

assurance qualité

Q1. Qu'est-ce que la détection des points d'accès non autorisés ?

A1. La fonctionnalité de détection des points d'accès non autorisés sert uniquement à collecter des informations sur les réseaux sans fil à proximité. Elle n'a aucun impact sur les points d'accès détectés, quelles que soient les opérations effectuées avec cette fonctionnalité.

Q2. Pourquoi est-il possible d'ajouter un point d'accès non autorisé à une liste de confiance en mode autonome, mais cette fonctionnalité n'est pas disponible en mode contrôleur ?

A2. Le contrôleur Omada identifie les points d'accès non autorisés en les classant comme non fiables. Ceux-ci seront alors visibles dans la liste des points d'accès non autorisés.

Q3. Puis-je bloquer un point d'accès non autorisé ?

A3. Le contrôleur Omada assure la détection et la liste des points d'accès non autorisés. Il ne propose pas de fonctionnalité native permettant de bloquer ou d'interrompre activement le fonctionnement d'un point d'accès non autorisé. La liste des points d'accès non autorisés inclut tous les points d'accès détectés par le contrôleur, y compris potentiellement ceux appartenant à des réseaux voisins. Bien que le blocage direct de ces points d'accès externes ne soit pas pris en charge, des stratégies peuvent être mises en œuvre pour empêcher vos clients sans fil internes de s'y connecter.

Q4. Comment empêcher les clients sans fil de se connecter à un point d'accès non autorisé ?

A4. Pour empêcher les clients sans fil de se connecter à des points d'accès non autorisés (malveillants), nous recommandons les bonnes pratiques suivantes :

- Évitez les réseaux non sécurisés : conseillez aux utilisateurs de s’abstenir de se connecter à des réseaux sans fil non sécurisés.

- Renforcez la sécurité sans fil : si vous utilisez WPA2-Personal/PSK, assurez-vous d'utiliser des mots de passe forts et uniques. Dans la mesure du possible, privilégiez WPA3 ou WPA2-Enterprise. Pensez également à configurer l'authentification MAC pour vos clients sans fil.

- Gérer le Wi-Fi client : Demandez aux utilisateurs d'oublier ou de supprimer les réseaux Wi-Fi inutiles enregistrés (surtout publics) sur leurs appareils. Cela permet d'éviter les reconnexions automatiques à des points d'accès malveillants usurpant l'identité de SSID légitimes. De plus, il est déconseillé d'activer les connexions Wi-Fi automatiques pour les réseaux non vérifiés.

- Mettre en œuvre un contrôle d'accès au réseau filaire : utilisez le contrôle d'accès au réseau (NAC) et l'authentification 802.1X sur vos ports réseau filaires. Cette étape empêche les appareils non autorisés, y compris les points d'accès malveillants, d'accéder à votre infrastructure filaire interne et de se connecter ensuite à Internet ou à des ressources internes.

Est-ce que ce FAQ a été utile ?

Vos commentaires nous aideront à améliorer ce site.