Comment configurer SAML SSO sur le contrôleur Omada

Contenu

Objectif

Cet article va présenter comment configurer la plateforme de gestion Microsoft Entra/Azure et les paramètres SAML SSO dans Controller pour réaliser la redirection de l'application Microsoft Enterprise vers Omada Controller.

Exigences

- Contrôleur Omada (contrôleur logiciel / contrôleur matériel / contrôleur basé sur le cloud)

- Microsoft Entra/Microsoft Azure

Introduction

SAML SSO est une norme ouverte basée sur XML pour l'échange de données d'authentification et d'autorisation entre parties, notamment entre un fournisseur d'identité (IdP) et un fournisseur de services (SP). Elle permet aux utilisateurs de se connecter une seule fois et d'accéder à plusieurs systèmes sans avoir à se reconnecter à chaque fois.

Cet article explique comment configurer SAML SSO, en utilisant Microsoft Entra et le contrôleur basé sur le cloud Omada v5.15.16 comme exemple.

Configuration

Notre configuration comprend la configuration IDP,

Étape 1. Accédez au Centre d'administration Microsoft Entra : Catégorie par défaut - Centre d'administration Microsoft Entra . Cliquez sur Applications , puis choisissez Applications d'entreprise .

Cliquez sur Nouvelle application pour parcourir la galerie Microsoft Entra.

Cliquez sur Créer votre application . Saisissez le nom de votre application et cliquez sur Créer .

Choisissez 2. Configurer une authentification unique .

Étape 2. Cliquez sur l’unité SAML pour commencer à configurer le certificat SAML.

Dans Configuration SAML de base , choisissez Modifier pour configurer la configuration.

Nous prenons ici comme exemple un contrôleur basé sur le Cloud :

- Identifiant (ID d'entité) : Saisissez le domaine d'Omada Cloud dans la barre de texte : https://omada.tplinkcloud.com/. Pour les contrôleurs logiciels et matériels , vous pouvez définir l'ID d'entité comme « adresse IP + port » de votre contrôleur. Par exemple : https://192.168.10.11:8043.

- URL de réponse (URL du service client d'assertion) : Ici, nous saisissons le domaine de connexion SSO dans cette barre de texte : https://aps1-omada-account.tplinkcloud.com/sso/saml/login/ Pour le contrôleur logiciel et le contrôleur matériel, vous pouvez définir l'ID d'entité comme « Adresse IP + port + /sso/saml/login ». Par exemple https://192.168.10.11:8043/sso/saml/login

.

Accédez au certificat SAML, puis cliquez sur XML de métadonnées de fédération > Télécharger pour télécharger le fichier de métadonnées IdP .

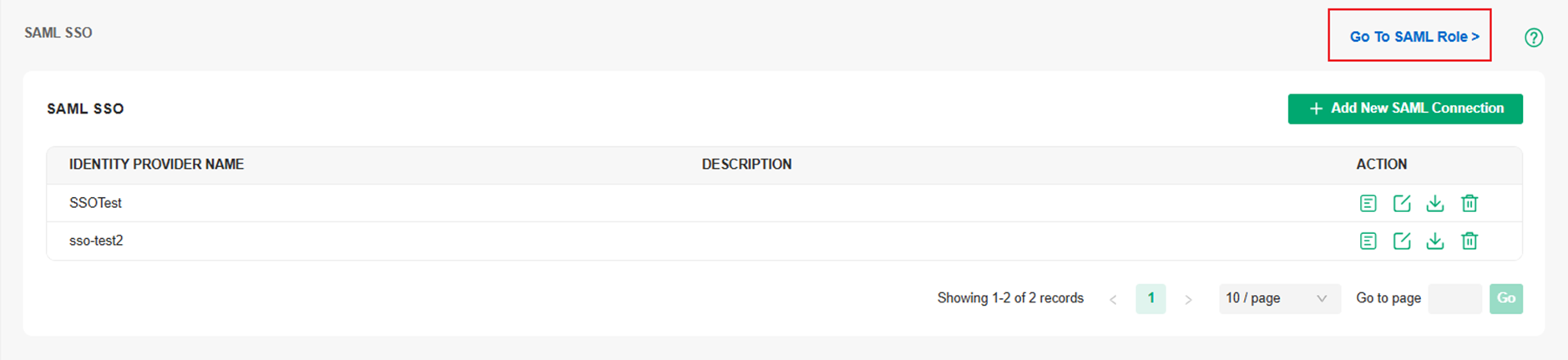

Étape 3. Accédez au contrôleur pour configurer le système SP. Accédez à Vue globale > Paramètres > SSO SAML , puis cliquez sur Ajouter une nouvelle connexion SAML .

Dans la fenêtre Ajouter une nouvelle connexion SAML , saisissez le nom du fournisseur d'identité , téléchargez le fichier Metadata.xml que vous venez de télécharger dans cette fenêtre et cliquez sur Envoyer .

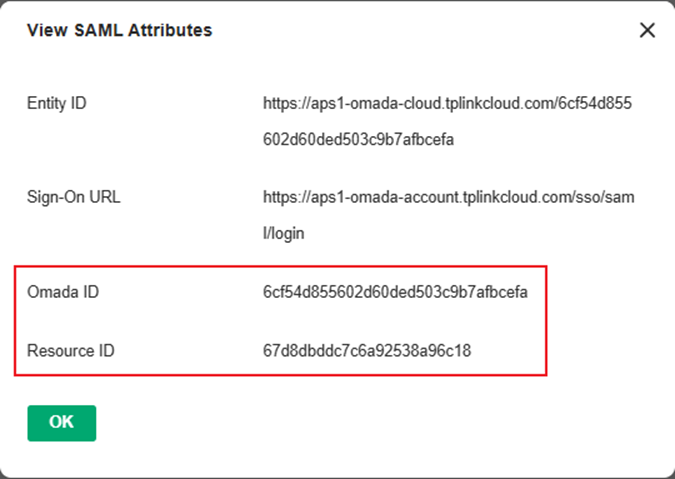

Go back to the SAML SSO Manager Page and check the Details of the entry we just configured.

Record the information in this window, especially the Resource ID and the Omada ID.

Click Go To SAML Roles.

Click Add New SAML Role to start a new SAML role.

Set the SAML Role Name and the role’s privilege, then click Create. The name will set the SAML role on Azure/Entra.

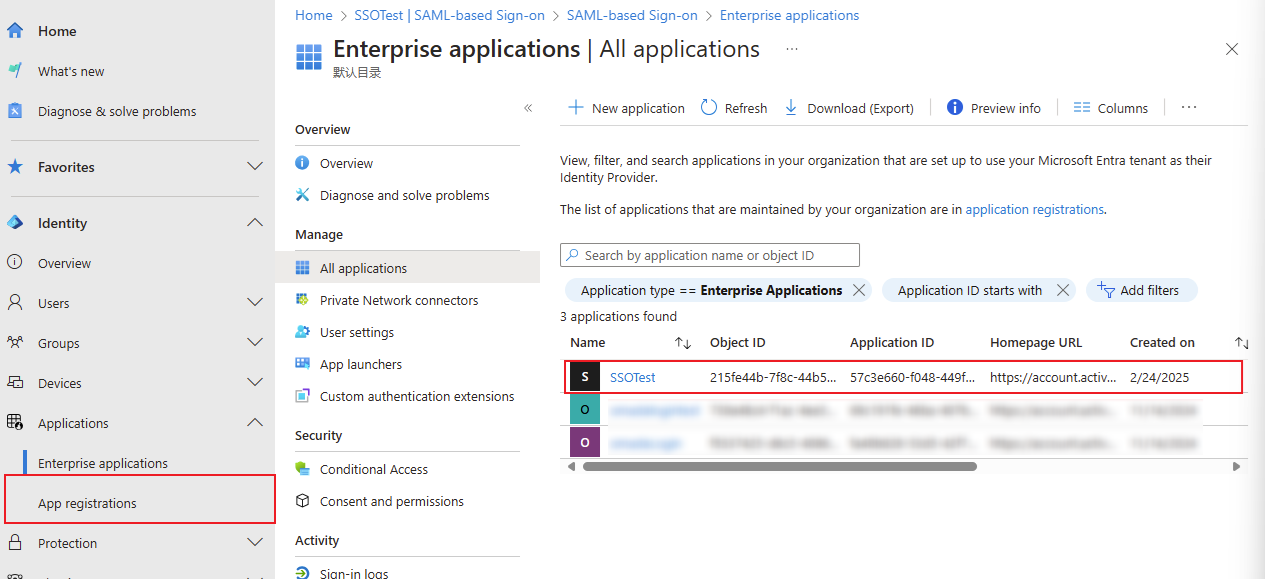

Step 5. On Entra's homepage, click App registrations. Click the IdP you created.

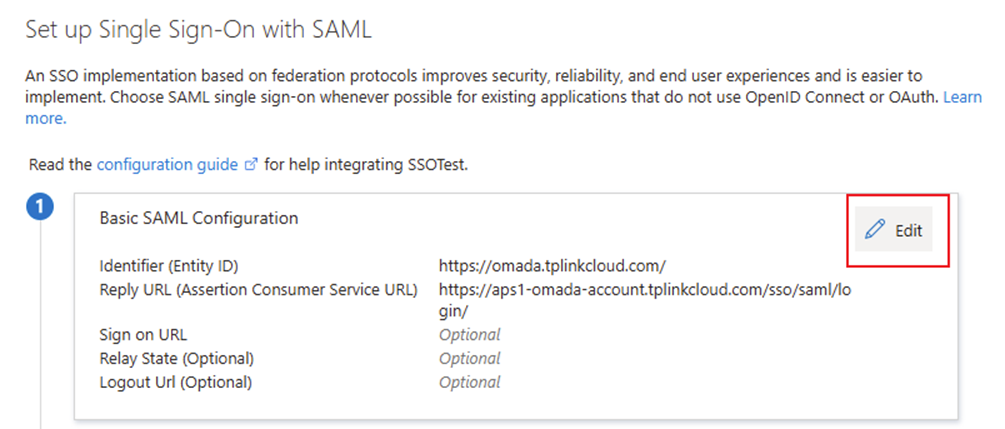

In Basic SAML Configuration, choose Edit to configure the configuration.

- Identifier (Entity ID): Input the Entity ID we obtained from the Controller’s SSO Detail.

- Reply URL (Assertion Consumer Service URL): Input the Sign-On URL we obtained from the Controller’s SAML Attributes.

- Sign On URL(Optional): This text bar should be blank. Please don’t confuse this with the Sign-On URL we obtained from the Controller’s SSO Detail.

- For Relay State, you must decode the script “resourceId_omadaId” using Base64. You can use any open-source Base64 encryption tool to encrypt this script.

Click App roles and create roles.

The Display name and Value here must correspond to the SAML SSO Role Name in the Controller.

Step 6. On Entra's homepage, click Enterprise Applications. Click your application, then click Users and Groups. Choose an account and assign a role you created

Choose to assign one role to the selected user.

Here, we take the Role “SSOtest” we created as an example and assign it to our selected user.

Step 7. On Entra's homepage, click Enterprise Applications. Click your application, then click Set up single sign-on.

Click the Edit in Part 2—attributes & Claims to edit the attributes.

Click Add new claim.

Add the username and usergroup_name parameters. Set Name as the username and the Source attribute as the user's display name.

Add the username and usergroup_name parameters—Set Name as usergroup_name and Source attribute as user—assigned roles.

Download Federal Metadata XML

Étape 9. Revenez à l'unité SSO SAML de votre contrôleur cloud. Modifiez la configuration SSO, téléchargez le fichier Metadata.xml dans cette fenêtre, puis cliquez sur « Envoyer » .

Vérification

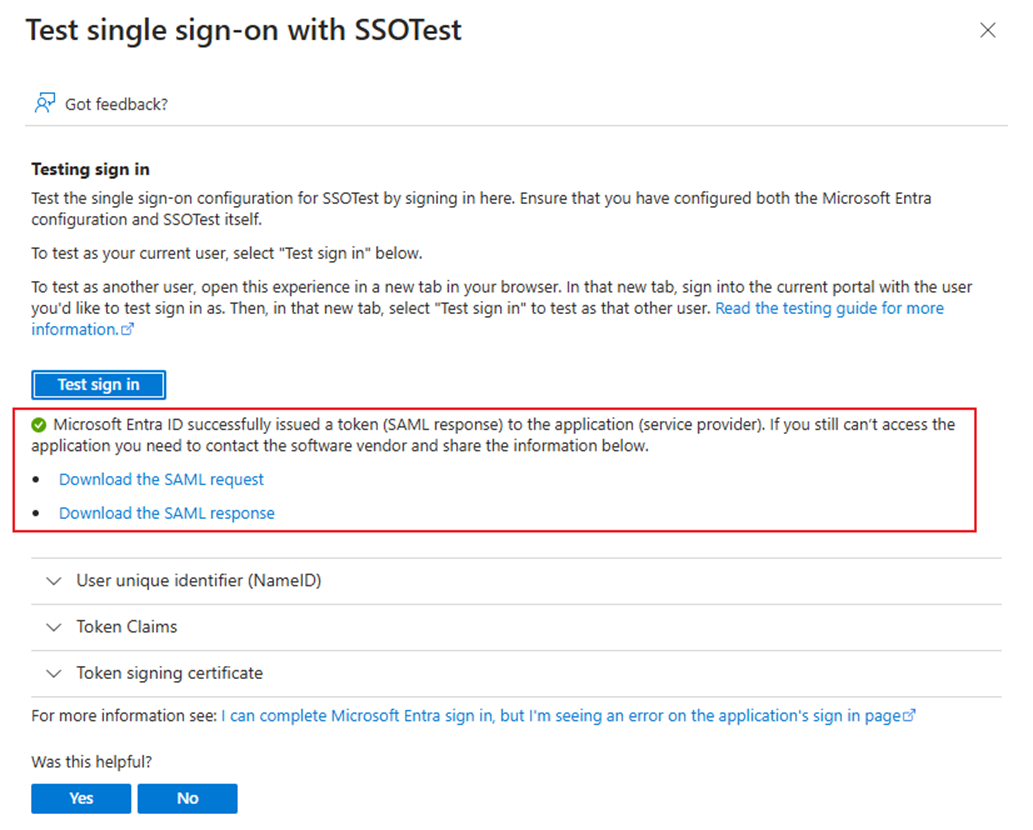

Méthode 1 : accédez à la partie n° 5 de vos paramètres de connexion basée sur SAML et cliquez sur le bouton Tester pour tester cette connexion SSO SAML.

Cliquez sur Tester la connexion pour tester si cela peut vous rediriger vers Omada Controller.

Le navigateur vous redirigera vers Microsoft Login, qui vous demandera de choisir un identifiant Microsoft pour vous connecter. Ici, nous choisissons l’utilisateur auquel nous avons attribué des rôles à l’étape 6.

Si la connexion réussit, vous reviendrez à la page de test et le résultat du test sera affiché sous le bouton Connexion au test .

Méthode 2 : Accédez à https://myapplications.microsoft.com . Après vous être connecté avec votre identifiant Microsoft, cliquez sur l'application que vous venez de configurer pour vous connecter à Omada Controller.

Le navigateur vous redirigera vers Microsoft Login, qui vous demandera de choisir un identifiant Microsoft pour vous connecter. Ici, nous choisissons l’utilisateur auquel nous avons attribué des rôles à l’étape 6.

Après vous être connecté, vous serez redirigé vers votre contrôleur Omada.

Conclusion

Vous avez configuré avec succès le SSO SAML du contrôleur Omada avec l'ID Microsoft Entra/Azure.

Pour en savoir plus sur chaque fonction et configuration, veuillez vous rendre dans le Centre de téléchargement pour télécharger le manuel de votre produit.

FAQ

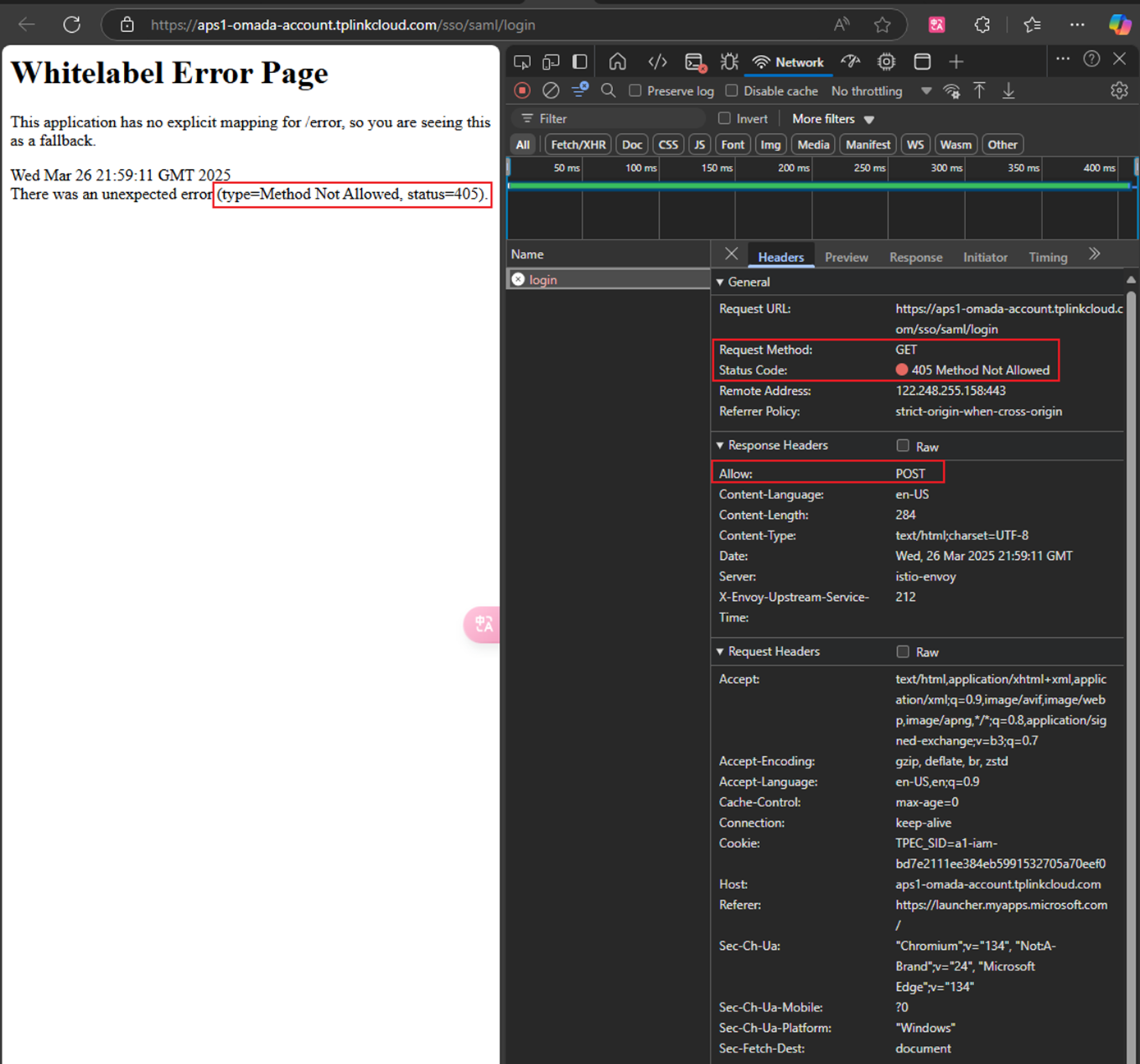

1. Que faire si le navigateur affiche une page d'erreur « While Label » ? Après vérification des outils de développement, le code d'erreur « 405 Méthode non autorisée » s'affiche également.

Re : D'après les outils de développement, nous pouvons constater que la méthode Allow pour les en-têtes de réponse est POST, mais généralement, la méthode Request est GET . La technique n'est pas compatible.

Revenez à la configuration SAML de base de votre application, choisissez « Modifier » pour configurer la configuration, vérifiez l'identifiant, l'URL de réponse et l'état du relais, et n'oubliez pas de nettoyer l'URL de connexion (Opential). Laissez ce champ vide.

2. Que dois-je faire si je rencontre le code d'erreur {"errorCode":-1001, "msg": "Paramètres de requête non valides."} ?

Re : Revenez à la partie 2 Attributs et revendications pour vérifier si vous avez défini le nom d'utilisateur et le nom du groupe d'utilisateurs et si la valeur est correcte.

3. Que dois-je faire si je rencontre le code d'erreur {"errorCode":-1, "msg": "Une erreur s'est produite. Veuillez réessayer plus tard ou contacter notre support technique."} ?

Re : Revenir aux certificats SAML ; si vous avez plusieurs certificats, veuillez supprimer ceux ajoutés manuellement.

Est-ce que ce FAQ a été utile ?

Vos commentaires nous aideront à améliorer ce site.